Kubernetes ra mắt phiên bản 1.23

k8s phiên bản 1.23 đã chính thức được release. Ở phiên bản này bao gồm 47 cải tiến:

- 11 cải tiến được GA.

- 17 tính năng, cải tiến chuyển lên beta.

- 19 tính năng được đưa vào alpha.

- 1 tính năng deprecated

Trong đó một số tính năng nổi bật của phiên bản như:

Dual stack IPv4/IPv6 – Stable: Trước đó, k8s hỗ trợ IPv6-only từ phiên bản v1.9 đến v1.18 và việc chuyển đổi từ IPv4 thành IPv6 sẽ không thể thực hiện được. Thì ở v1.23 đã hỗ trợ chính thức GA tính năng dual-stack có thể áp dụng cho k8s pods, nodes và services. Người dùng có thể chọn triển khai cluster network theo 3 mode: single-stack IPv4, single-stack IPv6 hoặc dual stack, đây cũng sẽ là tính năng hữu ích cho các k8s operator khi muốn chuyển đổi IPv6 mà không cần phải redeploy lại k8s. Xem thêm.

Beta tính năng Pod security admission: Pod security là phiên bản thay thế của PodSecurityPolicy sẽ remove ở bản v1.25 do có nhiều hạn chế. Pod security admission áp dụng ở mức namespace giúp người dùng k8s quản lý việc đánh giá các security context, hostNetwork, volume hostpath của pod trong cấu hình PodSecurityStandard và quyết định việc cho phép hoặc deny pod running. Xem thêm.

Auto delete PVCs in StatefulSets – Alpha: Trước phiên bản 1.23, các PVC được tạo bởi StatefulSets sẽ không được clean khi xoá hoặc scale in Statefulset đòi hỏi người quản trị phải manual thực hiện. Với tính năng mới này có thể thêm các retention policy vào Statefulset để quản lý lifecycles của PVC như whenDeleted, whenScaled có thể chỉ định là Retain hoặc Delete pvc đã được tạo. Xem thêm.

Prevent Persistent Volume leaks: Ở các phiên bản trước việc xoá các PVC, PV không đúng trình tự ( xoá PV trước khi xoá PVC) có thể dẫn đến việc PV đã xoá ở k8s nhưng resource ở phía volume backend vẫn tồn tại gây leak dữ liệu. Ở bản v1.23 người dùng có thể add thêm một finalizers để strict việc ràng buộc một PV xoá hoàn toàn khi phải được xoá ở volume backend. Link report issue. Xem thêm thông tin.

CSI volume migration updates: Tính năng hỗ trợ người dùng k8s có thể migrate giữa các CSI. Ví dụ từ plugin của gce kubernetes.io/gce-pd sang kubernetes.io/aws-ebs mà không gây ảnh hưởng đến các StorageClass, PesistentVolume và PersistentVolumeClaim đang hoạt động. K8s cũng có timeline cho việc release tính năng này cho từng driver, một số đã được release beta ở 1.23 như GCE PD, AWS EBS, Azure disk và alpha cho Ceph RBD, Portworx.

HorizontalPodAutoscaler: Chính thức GA HPA v2 hiện tại cũng chỉ hỗ trợ metric scale là ram và cpu ngoại trừ ưu điểm là native của k8s khi so sánh với KEDA.sh

Deprecation of FlexVolume: Với thay đổi này các k8s operator và user đang sử dụng flexvolume chú ý cần lên plan để chuyển đổi về các CSI driver tương ứng trước khi upgrade k8s version.

Generic Ephemeral Volume GA: Chính thức GA ở v1.23 tính năng cho phép các storage driver có hỗ trợ dynamic provisioning đều có thể cấp ephemeral volume cho các Pod với cấu hình inline hỗ trợ toàn bộ tính năng của storageclass và PVC. Xem thêm.

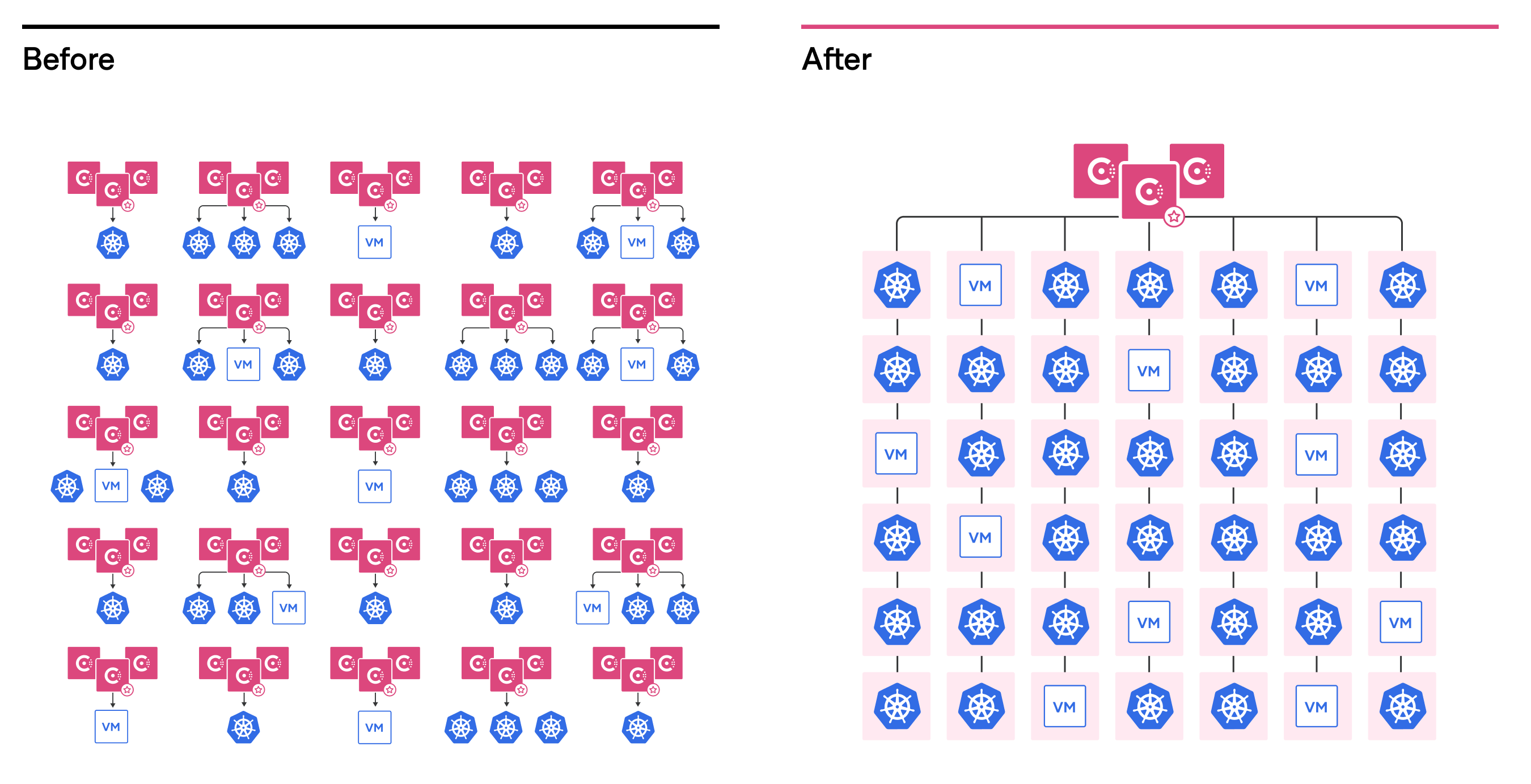

Weaveworks Enterprise Gitops

Weavework vừa công bố nền tảng gitops thương mại của mình với nhiều tính năng cũng như giao diện đơn giản hoá thao tác cho người dùng bên cạnh đó cũng có phiên bản opensource Weave GitOps Core miễn phí. Cũng chưa có thông tin gì về việc so sánh với 2 công cụ gitops đình đám là argocd và fluxcd nhưng về giá thì có vẻ “khó xơi” license tính theo k8s node và môi trường: start min 10 production nodes ~ $3,000 / node, start min 8 development nodes ~ $12,000. Xem thêm

2021 Linux Foundation report

Cùng xem lại những thông tin báo cáo trong năm 2021 của LF về các chủ đề nóng như cloud-native, 5G networking, blockchain, 3D gaming và những dự đoán trong năm tới.

CNCF 2021 annual report

Cùng nhìn lại những con số ấn tượng của CNCF trong năm 2021 .

https://www.cncf.io/cncf-annual-report-2021/

HashiCorp Consul 1.11

HashiCorp vừa công bố GA phiên bản Consul 1.11. Bổ sung thêm các tính năng như: multi-tenancy, consul k8s CLI, vault as k8s secret backend. Xem thêm.

Terraform 1.1

Terraform cũng vừa được thông báo GA phiên bản 1.1. Với việc có thêm 1 cool block type moved cũng như bổ sung phương thức để có thể refactor một cách đơn giản và an toàn chẳng hạn như việc break down một module thành nhiều module nhỏ mà không gây downtime cho môi trường production. Xem thêm

Scanning container images for Log4j

Lỗ hổng CVE-2021-44228 Log4j gần đây gây rất nhiều phiền toái đến các quản trị viên khi phải update, patching và đánh giá lại các phần mềm của tổ chức thành tâm điểm #1 action của cả software industry. Vậy đối với việc sử dụng container thì chúng ta có những công cụ nào giúp kiểm tra nhanh lỗ hỏng? Blog xin liệt kê một số công cụ và cách thức kiểm tra image đang sử dụng có đang chứa lỗ hỏng này không.

Container Image Scan

trivy image [myimage:tag] | grep -B 1 -A 4 log4j-core

Container Image Scan

snyk container test --severity-threshold=critical --app-vulns [myimage:tag] | grep -C 2 log4j

– or –docker scan [myimage:tag] | grep -C 2 log4j

Upgrade org.apache.logging.log4j:log4j-core@2.11.1 to org.apache.logging.log4j:log4j-core@2.15.0 to fix

✗ Arbitrary Code Execution (new) [Critical Severity][https://snyk.io/vuln/SNYK-JAVA-ORGAPACHELOGGINGLOG4J-2314720] in org.apache.logging.log4j:log4j-core@2.11.1

introduced by org.apache.logging.log4j:log4j-core@2.11.1Container Image Scan

grype [myimage:tag] | grep GHSA-jfh8-c2jp-5v3q

log4j-api 2.14.1 2.15.0 GHSA-jfh8-c2jp-5v3q Critical

log4j-api 2.13.3 2.15.0 GHSA-jfh8-c2jp-5v3q Critical

log4j-core 2.14.1 2.15.0 GHSA-jfh8-c2jp-5v3q Critical

log4j-core 2.13.3 2.15.0 GHSA-jfh8-c2jp-5v3q CriticalContainer Image SBOM Generate

syft [myimage:tag] | grep -i log4j

log4j-api 2.13.3 java-archive

log4j-api 2.14.1 java-archive

log4j-core 2.13.3 java-archive

log4j-core 2.14.1 java-archiveLog4j node agent

AWS vừa tạo ra công cụ giúp scan và hot-patch lỗi Log4j trên k8s ở JVM-level giúp ngăn ngừa các CVE-2021-44228 và CVE-2021-45046. Cơ chế tạo ra các daemonset trên workernode quét và apply hot-patch trên toàn bộ các running container đang mắc lỗi Log4j Xem thêm