Gần đây tôi tham gia tư vấn một doanh nghiệp có 5 DC phân tán trên lãnh thổ Việt Nam, họ hiện đang thuê đường truyền MPLS để kết nối các site với nhau, yêu cầu mới là mở rộng thêm 1 VPC tại FPT Cloud và dự kiến thêm 1, 2 VPC nữa tại các region khác vào năm 2022. Nếu tiếp tục sử dụng MPLS sẽ gặp một số vấn đề:

- Vận hành: Số lượng site/vị trí ngày càng tăng, càng phức tạp về mặt quản trị routing, policy và QoS giữa các site vì hoàn toàn đang phải quản lý thủ công với các thiết bị router truyền thống.

- Việc triển khai 1 site mới yêu cầu phải lên kế hoạch thay đổi và cấu hình thủ công tại tất cả các site khác để đảm bảo định tuyến, policy đến site mới, trên các thiết bị router vật lý.

- An toàn: thiếu tính năng ăn toàn như thiết lập policy, ACL, QoS để đảm bảo an toàn, chất lượng.

- Chi phí:

- Có những site mới, chỉ cần bandwidth nhỏ không nhất thiết phải sử dụng MPLS, có thể sử dụng public internet.

- Nếu doanh nghiệp có nhiều chi nhánh, có 2 phương án để kết nối đến các DC này: thuê kênh MPLS đến từng chi nhánh hoặc thiết lập VPN từ các chi nhánh đến 1 site nào đó. PA1 thì sẽ cực kì tốn chi phí, PA 2 sẽ tạo ra số lượng lớn kết nối VPN cần quản lý + với việc traffic sẽ dồn về một site nào đó sau đó mới đến site chứa ứng dụng đích.

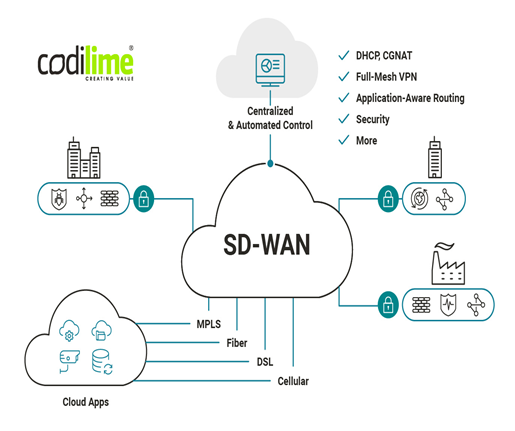

Chúng tôi đề xuất phương án mới đó là SD-WAN với những ưu điểm:

- Tổng thể về chi phí nếu dùng SD-WAN của 1 vendor như Cisco, Aryaka rẻ hơn so với dùng MPLS. Một site mới với sizing ~1Gbps, chi phí trả cho vendor SD-WAN (license) khoảng dưới 1tr vnđ/tháng.

- Dễ dàng vận hành: các thiết bị gateway tại các site được quản lý tập trung qua một giao diện, các chính sách/policy đồng nhất, tự đồng bộ giữa các site với nhau.

- SD-WAN GW có thể là một Virtual appliance, dễ dàng scale, backup/restore hoặc triển khai.

- Chất lượng:

- Có thể QoS theo loại dịch vụ, giao thức. Giúp đảm bảo chất lượng cho các dịch vụ quan trọng.

- Tối ưu băng thông: traffic được tự động định tuyến đến site gần nhất giúp cân bằng bandwidth giữa các site.

- Anywhere: site hoặc chi nhánh mới giờ đây có thể là FPT Cloud hay bất cứ đơn vị nào ngoài Việt Nam như Aws, GCP, Alibaba… dễ dàng tích hợp với nền tảng Cloud hơn rất nhiều so với MPLS.

Image Source: Aryaka Network

- Hỗ trợ nhiều loại kết nối khác nhau: kênh truyền internet shared, leased line, MPLS thậm chí thông qua 4G, 5G. Khách hàng có thể chọn một hoặc mix để đáp ứng yêu cầu và tối ưu chi phí.

- An toàn: các đơn vị cung cấp giải pháp SD-WAN giờ không chỉ xử lý phần kết nối, họ tích hợp các tính năng an toàn thông tin như firewall, Secure Web Gateway (SWG)… và giải pháp này được gọi là SASE.

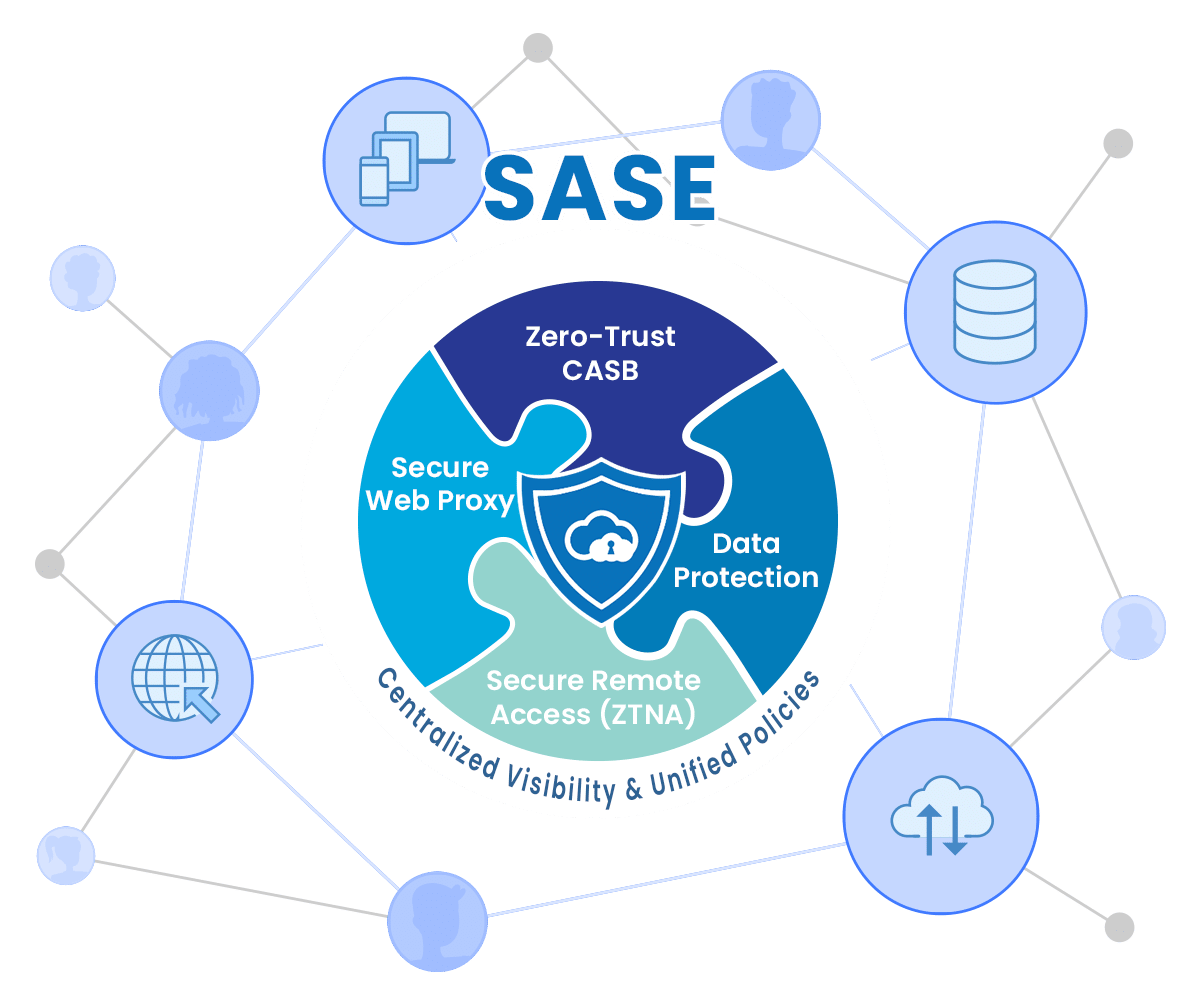

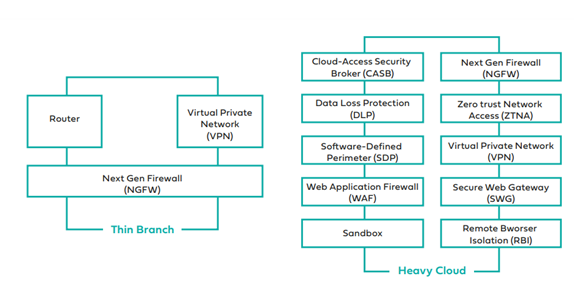

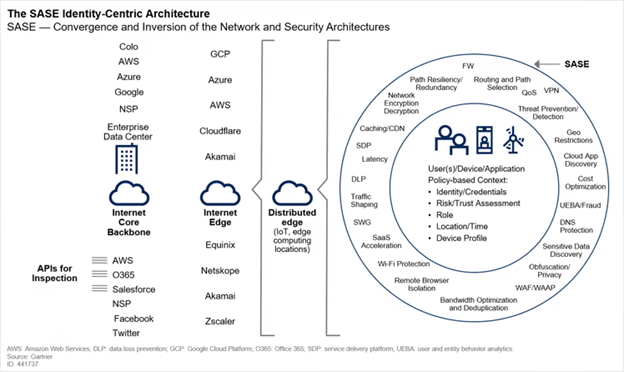

SASE (secure access service edge) là thuật ngữ được Gartner bắt đầu sử dụng vào năm 2019, theo Gartner: SASE cung cấp một giải pháp tổng thể về kết nối và an toàn dưới dạng cloud-based, như SD-WAN, SWG, CASB, NGFW và zero trust network access. SASE ứng dụng trong các đảm bảo kết nối và an toàn cho branch office, remote worker and môi trường on-premise.

Theo Cisco SASE là một kiến trúc Network kết hợp năng lực VPN, SD-WAN với các chức năng bảo mật trong môi trường cloud-native như Secure web gateway, firewall, cloud access security broker và zero-trust network access. Những chức năng này được cung cấp từ nhà cung cấp cloud dưới dạng cloud service based (as a service), vì vậy sẽ có các đặc điểm:

- “Billed based on usage”.

- Triển khai đơn giản, self-service.

- Dễ dàng scale up/down theo nhu cầu.

SASE hiện chưa có tiêu chuẩn cụ thể. Một số vendor vẫn tiếp tục cung cấp thiết bị cứng trong khi hầu hết vendor cung cấp giải pháp software hoặc virtual appliance.

SASE vendor có 3 xu hướng phát triển. Có những vendor SD-WAN đang phát triển thêm các tính năng security cho công nghệ SD-WAN của họ, hoặc mua lại như Cisco SASE. Security Vendor cũng đã trở thành nhà cung cấp SASE service, như Palo Alto Network với Prisma Access SASE service. Cuối cùng, một số vendor đã có cloud-based SD-WAN với các thành phần security chuyển sang bán giải pháp SASE, Cato Networks là một trong số đó.

Tại sao SASE cần thiết?

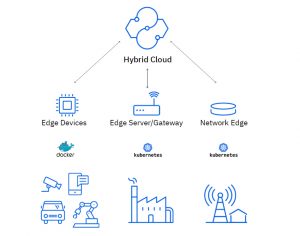

Xu hướng sử dụng cloud SaaS và IaaS thay vì các DC truyền thống, sự phát triển của IoT và edge computing sẽ càng tăng sự phụ thuộc vào cloud-based resource trong khi kiến trúc bảo mật WAN hiện chủ yếu chỉ phù hợp cho môi trường truyền thống.

Xu hướng Hybrid & Multi-cloud cần nền tảng kết nối và quản trị kết nối tập trung với các tính năng an toàn. Việc sử dụng, di chuyển giữa một hoặc nhiều cloud khác nhau đặt ra các yêu cầu mới về kết nối.

Remote user thông thường kết nối thông qua VPN và yêu cầu Firewall tại mỗi vị trí hoặc các thiết bị riêng biệt. Mô hình truyền thống có phương thức xác thực của nó nhưng cũng có thể chuyển traffic thông qua một vị trí tập trung, kiến trúc này bị cản trở bởi độ phức tạp và độ trễ.

Người dùng cuối và thiết bị có thể xác thực và truy cập an toàn tới tất cả tài nguyên họ được phép, được bảo vệ bởi software/giải pháp SASE triển khai tại site gần nhất. Sau khi được xác thực, họ có quyền truy cập trực tiếp tới tài nguyên, giải quyết vấn đề độ trễ.

Secure Access

Secure Access là thành phần chính trong kiến trúc SASE. Access privileges được áp các chính sách dựa trên thông tin định danh người dùng (user identity). Các thông tin khác sử dụng để áp dụng các chính sách bao gồm vị trí, thời gian, đánh giá risk/trust device, và mức độ bảo mật của ứng dụng, dữ liệu được truy cập. Tóm lại dựa trên 4 thông tin:

- Identity

- Context (Health of the device, behavior, resource)

- Security & compliance policy

- Đánh giá rủi ro mỗi session

SASE là một tập các giải pháp cloud based thực hiện các chức năng này và cùng một lúc chạy song song trong các công cụ khác nhau.

Các lợi ích khác

Thay vì sử dụng nhiều dịch vụ, SASE là một nhóm dịch vụ dạng cloud service giúp giảm độ phức tạp và chi phí. Doanh nghiệp làm việc với ít nhà cung cấp hơn, lượng phần cứng tại các chi nhánh và các địa điểm remote, số lượng agent trên các thiết bị đầu cuối cũng ít hơn.

Chính sách được quản trị tập trung qua nền tảng cloud, policy được thực thi tại các PoP/edge gần với người dùng có thể giúp phân tán và tối ưu workload.

End user có thể yêu cầu bất kì tài nguyên gì, ở bất cứ nơi đâu. Quá trình xác thực cũng đơn giản hơn bằng cách áp dụng policy trên các resource mà người dùng tìm kiếm dựa trên lần đăng nhập đầu.

Tăng mức độ bảo mật bởi các policy được áp dụng mà không cần quan tâm tới người dùng đang ở đâu. Các mối nguy cơ mới, nhà cung cấp sẽ đưa ra giải pháp giải quyết mà không cần phần cứng mới.

SASE hỗ trợ zero-trust networking, kiểm soát truy cập dựa trên user, device và application, không phải trên vị trí và IP.

Cho phép nhiều dạng người dùng cuối: nhân viên, đối tác, nhà thầu, khách hàng có quyền truy cập mà không vướng các rủi ro truyền thống như VPN, DMZ có thể gặp.

SASE cung cấp khả năng QoS network, bandwidth cho phép mỗi ứng dụng có tài nguyên tương ứng đáp ứng yêu cầu và đảm bảo chất lượng.

Nhân viên IT được tối ưu công việc liên quan đến triển khai, giám sát, bảo trì và có thể được giao các nhiệm vụ cao cấp hơn.

Áp dụng SASE như thế nào?

SASE service provider

- Akamai, Cato Networks, Cisco, Cloudflare, Forcepoint, Fortinet, McAfee, Nétkope, Palo Alto Networks, Proofpoint, Symantec, Versa, VMware, Zscaler….

Kết luận

- SASE là bộ giải pháp bao gồm 5 công nghệ chính: SD-WAN, Firewall as a service, Cloud access security broker (CASB), secure web gateway và zero-trust network access. Kiến trúc mạng này kết hợp năng lực của SD-WAN với Cloud-native security.

- Với SASE, Security function và network function chạy trên cloud hoặc trong một security agent trên end user’s device.

- SASE sử dụng một software stack dạng cloud-base để chạy nhiều security function trên dữ liệu cùng một lục và trên nhiều công cụ.

- SASE cũng giúp doanh nghiệp tận dụng các công nghệ mới như edge computing, AI và 5G dễ hơn liên quan đến kết nối vào bảo mật cho Edge.

- Thực tế khi tính toán áp dụng cho một doanh nghiệp cho từ hàng chục, đến hàng trăm chi nhánh thì chi phí sử dụng sản phẩm của các Vendor hiện tại vẫn là rất đắt, một phương án khác đó là sử dụng Opensource. Có thể đây là hướng cho các nhà cung cấp dịch vụ kết nối tại Việt Nam muốn tham gia cuộc chơi.

Part 2: Giới thiệu 1 vài thiết kế và sản phẩm của Vendor Cisco, VMware và case study.